Image by Denny Bú, from Unsplash

NCSC Wydaje Pilne Ostrzeżenie o Oprogramowaniu Szkodliwym Atakującym Urządzenia Cisco

Narodowe Centrum Bezpieczeństwa Cybernetycznego (NCSC) w Wielkiej Brytanii wydało nowe ostrzeżenie dotyczące trwającego ataku malware, który jest skierowany na konkretne urządzenia Cisco, namawiając organizacje do podjęcia natychmiastowych środków ochronnych.

W pośpiechu? Oto szybkie fakty:

- Napastnicy wykorzystali nowe błędy, aby zainstalować złośliwe oprogramowanie, wykonać polecenia i ukraść dane.

- Przewodnik detekcji Cisco podkreśla ukryte dzienniki systemowe i wyłączone kontrole pamięci.

- Napastnicy korzystają z kradzionych danych uwierzytelniających, tworząc scenariusze logowania „niemożliwej podróży”.

W nowym aktualizacji, Cisco potwierdziło, że ten sam sprawca, który stał za zeszłoroczną kampanią ArcaneDoor, teraz wykorzystuje nowe błędy w urządzeniach z serii Cisco Adaptive Security Appliance (ASA) 5500-X.

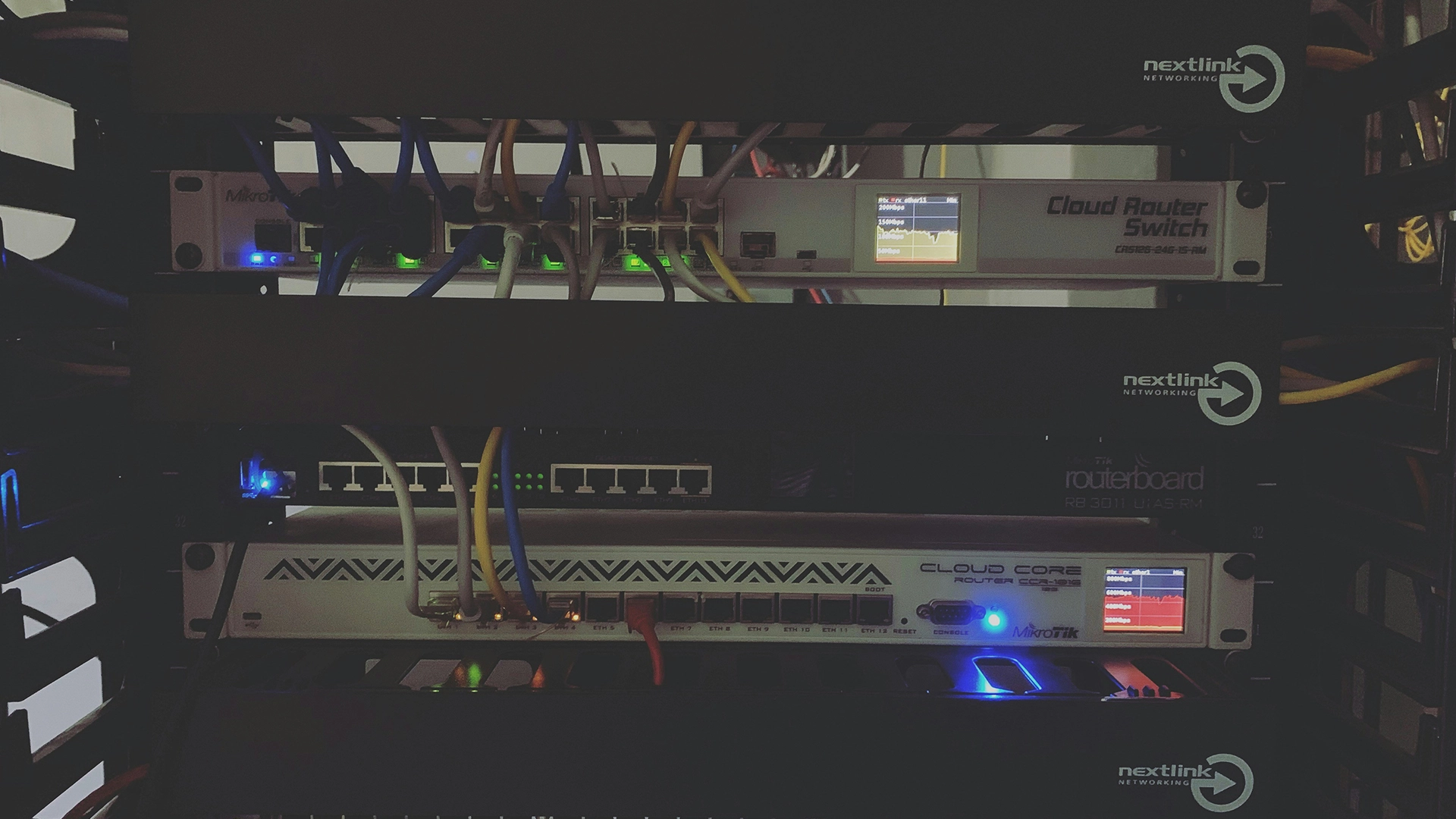

Narzędzia sieciowe firmy Cisco obejmują routery, przełączniki i zapory sieciowe, które kierują i chronią ruch w Internecie. Są one powszechnie używane przez firmy i rządy do łączenia systemów, umożliwiania zdalnego dostępu i ochrony wrażliwych danych.

Atakującym udało się umieścić złośliwe oprogramowanie w systemach podczas wykonywania poleceń i uzyskiwania wrażliwych danych z naruszonych systemów.

NCSC opublikowało szczegółową analizę dwóch nowych szczepów malware, nazwanych RayInitiator i LINE VIPER, które reprezentują bardziej zaawansowaną ewolucję malware obserwowanego w poprzedniej kampanii. NCSC mówi, że organizacje muszą natychmiast sprawdzić swoje systemy zgodnie z zaleceniami odzyskiwania Cisco.

Ollie Whitehouse, główny dyrektor technologiczny NCSC, powiedział: „To kluczowe, aby organizacje zwróciły uwagę na zalecane działania podkreślone przez Cisco dzisiaj, szczególnie w zakresie wykrywania i naprawy. Gorąco zachęcamy obrońców sieci do przestrzegania najlepszych praktyk dostawców i zaangażowania się w raport analizy malware NCSC, aby pomóc w ich śledztwach. ”

Technologia końca życia stanowi znaczne ryzyko dla organizacji. Systemy i urządzenia powinny być szybko migrowane do nowoczesnych wersji, aby zająć się podatnościami i wzmocnić odporność – zakończyła Whitehouse.

Cisco wydało również szczegółowy przewodnik detekcji dla obrońców sieci. Wyjaśnia on, jak atakujący mogą próbować ukryć swoją aktywność, w tym tłumienie logów systemowych, wyłączanie kontroli pamięci i korzystanie z kradzionych danych uwierzytelniających do tworzenia scenariuszy „niemożliwej podróży”, w których ten sam użytkownik loguje się z odległych lokalizacji w niewiarygodnie krótkim czasie.

Tylko niektóre modele Cisco ASA 5500-X działające na określonych wersjach oprogramowania z włączonymi usługami VPN zostały potwierdzone jako skompromitowane. Cisco i NCSC zalecają użytkownikom aktualizację swoich urządzeń, sprawdzanie logów oraz wymianę wszystkiego nieobsługiwanego sprzętu, gdyż stanowi on rosnące zagrożenie dla bezpieczeństwa.

Poprzedni artykuł

Poprzedni artykuł

Najnowsze artykuły

Najnowsze artykuły